Saludos Cordiales!✌️

Soy Edison Mendoza

Mgs. Ciberseguridad | Pentester | CTF Player

-

Pentester | CTF Player

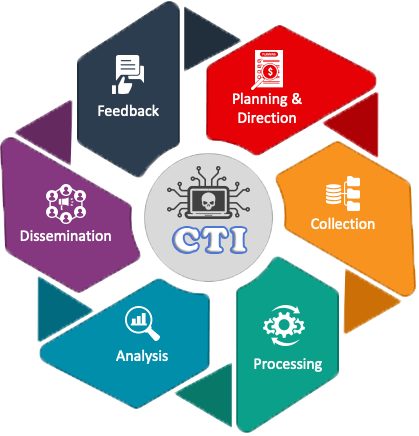

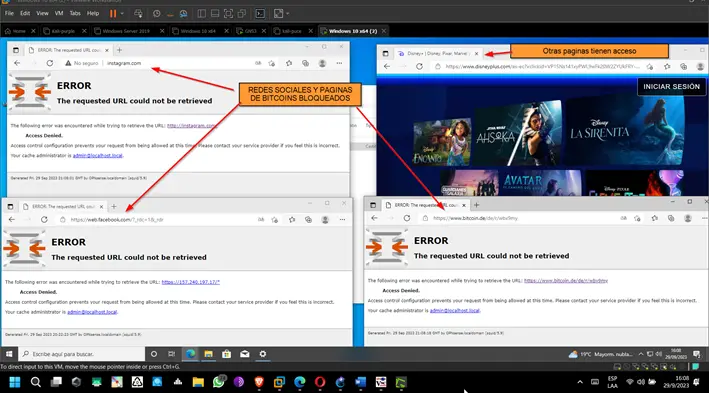

Levantamiento de laboratorios controlados y prácticos, inspirados en escenarios del mundo real con el fin de comprender técnicas para monitorear y proteger una red, realizar pruebas de penetración e incluso familiarizarme con las alertas de seguridad y la gobernanza para realizar evaluaciones de vulnerabilidad de una red y crear un un plan de gestión de riesgos, incluyendo investigaciones forenses, busqueda OSINT y tener una planificación en respuesta a incidentes.

-

DBA (Administrador de BBDD)

- Auxiliar de DBA - Desarrollo y mantenimiento de bases de datos. - Monitoreo y optimización de BBDD. - Asistencia a usuarios y desarrolladores.

-

Soporte Técnico

- Mantenimiento preventivo y correctivo de la planta industrial ZN100C - Realización de documentación para la manufactura de productos de hormigón.

-

Asistente CDA

- Recepción y despacho de documentos con relación al proceso electoral. - Realización de memorandos, formularios, guías y demás trámites. - Ingreso de matrices, registro de bases de datos de la unidad administrativa. - Manejo de archivo físico y/o digital de la documentación. - Y las demás tareas que disponía mi jefe inmediato, o la Dirección

-

Soporte Técnico

- Organización de archivos documentales. - Egresos de archivos documentales. - Registro de dispositivos tecnológicos. - Soporte técnico, instalación y configuración de impresora multifuncional en red LAN. - Instalación de red cableada (LAN) - Mantenimiento preventivo y correctivo de computadores

Soy proactivo, comunicativo, y amable. Me agrada el trabajo en equipo y me adapto a entornos cambiantes.

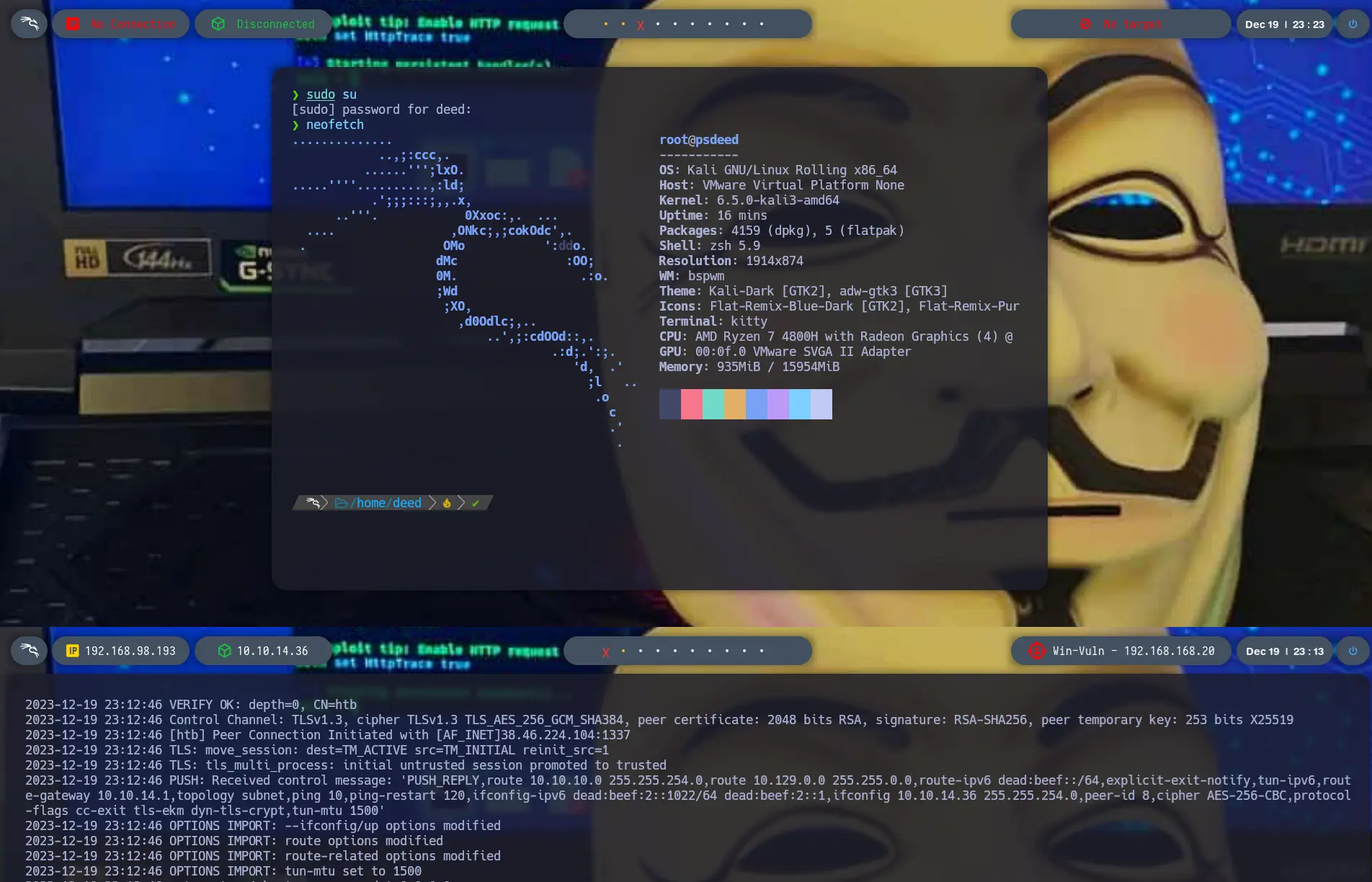

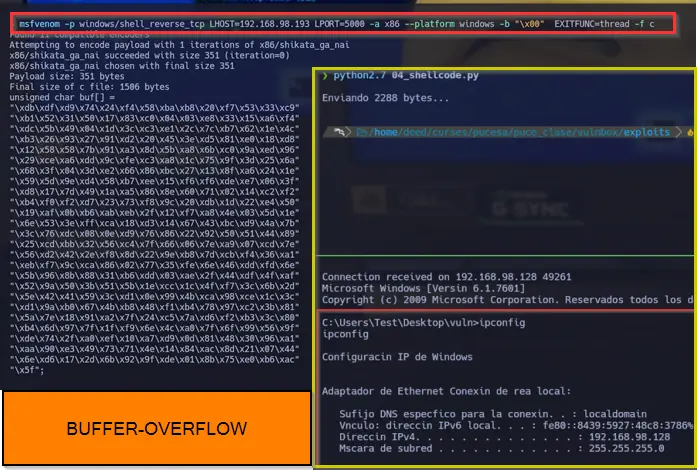

Realizo laboratorios controlados, simulando entornos reales y poder prácticar las fases del hacking ético como: Reconocimiento | Escáneo | Explotación | Persistencia | Escalada de Privelegios y Borrado de Huellas, a tráves del Pivoting | Buffer-Overflow | Redes Wi-Fi | Forense. Y en línea uso plataformas como: HackTheBox & TryHackMe

Culmine mi Maestría en Ciberseguridad en la Pontificia Universidad Católica del Ecuador Todo esto ayuda a mis conocimientos sobre el HACKING ÉTICO.

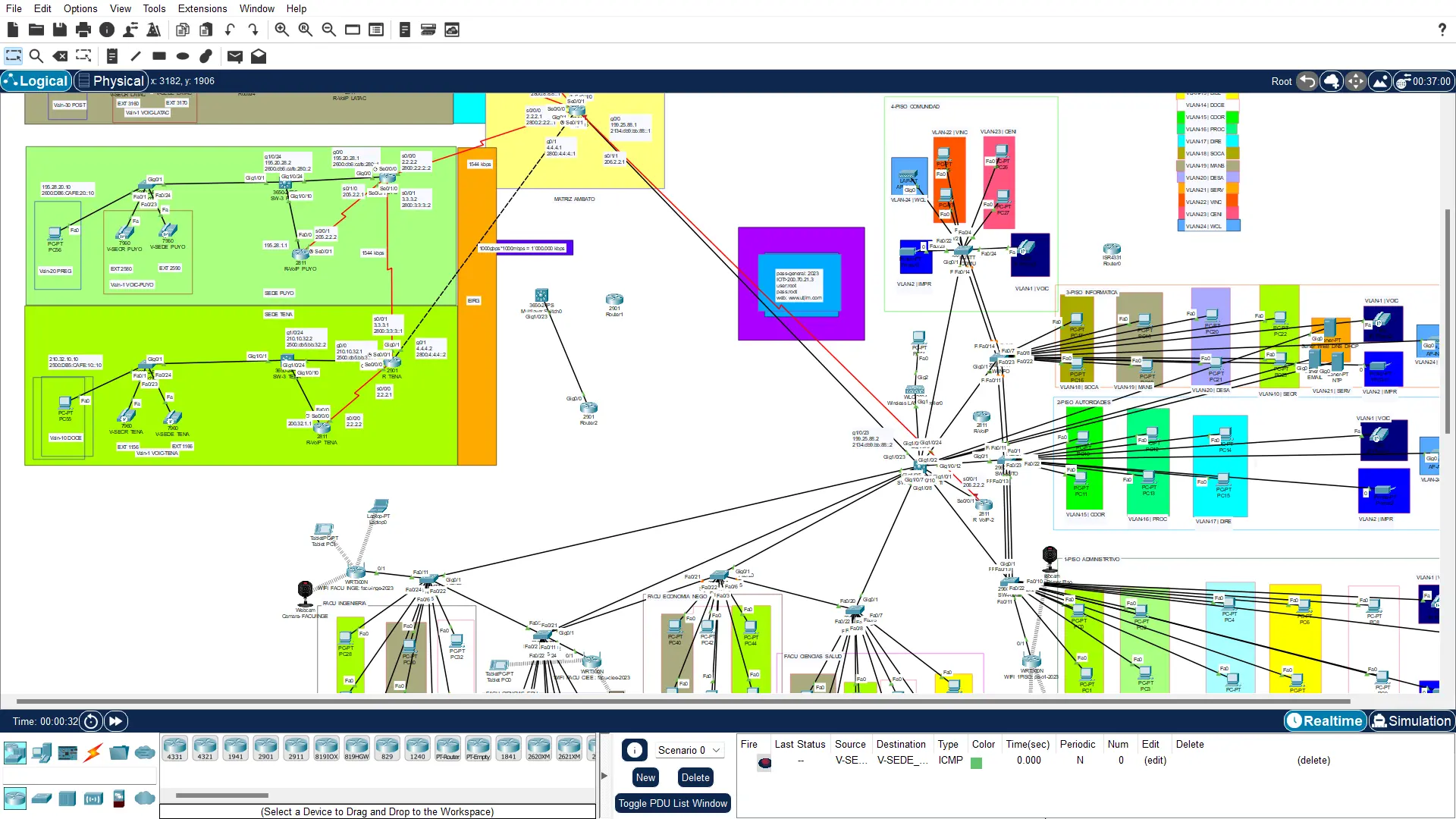

Diseño y configuración de una infraestructura de red que permitan la interconexión de redes LAN y WAN, teniendo un enfoque de confidencialidad, integridad y disponibilidad.

Se comprende conceptos básicos y avanzados de la seguridad perimetral en infraestructuras de redes tanto LAN como WAN, haciendo uso de tecnologías como Firewalls, IPS, Redes privadas virtuales, OPNsense, PFsense, Enrutamiento y también se aplica ataques más comunes a nivel de capa 2.

A diferencia de Windows, Kali Purple se puede personalizar a un entorno más amigable, para ello se usa herramientas como: BSPWM | Kytty | Picom | Lsd | Bat | Neofetch | .p10k | Nvim | 3lock | Flameshot, entre otras herramientas. Además Kali Purple lo uso para desplegar laboratorios controlados y experiementar la simulación de entornos reales para la práctica del hackin ético.

Encontrarás varias fases del hacking ético como: Reconocimiento | Escanéo | Explotación | Persistencia | Escalada de Privelegios y Borrado de Huellas en temas como el Pivoting | Buffer-Overflow | Redes Wi-Fi | Forense y entre otros temás más

Busco una nueva oportunidad, adjunto mi correo, escribeme!

© 2024 Mendoza Almachi Edison Marcelo

Mentores: S4vitar | Piguino de Mario | Xerocs | Hackvis | MoureDEV | MiduDEV